檢調單位,或是一般資料救援公司.在手持行動裝置做物理層數位鑑識跟資料恢復.

有時要做IC拆解 (Chip off).這技術其實非常簡單.簡單說就是將EMMC ,EMCP吹焊下在貼上SD 轉卡上

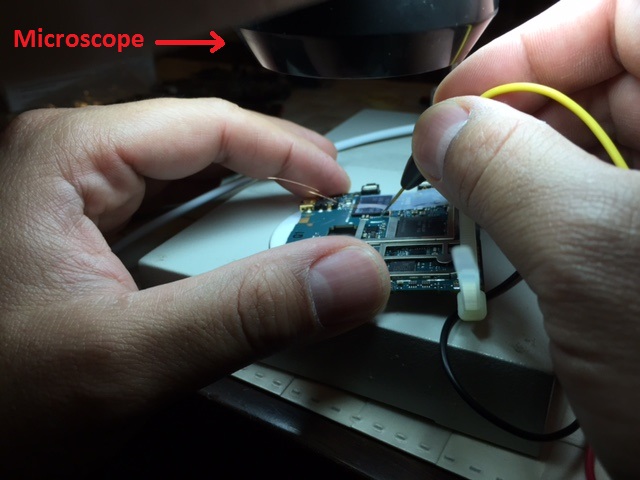

真正難度高的是怎樣不破壞手機找出 eMMC PCB上的腳位?來做物理提取.

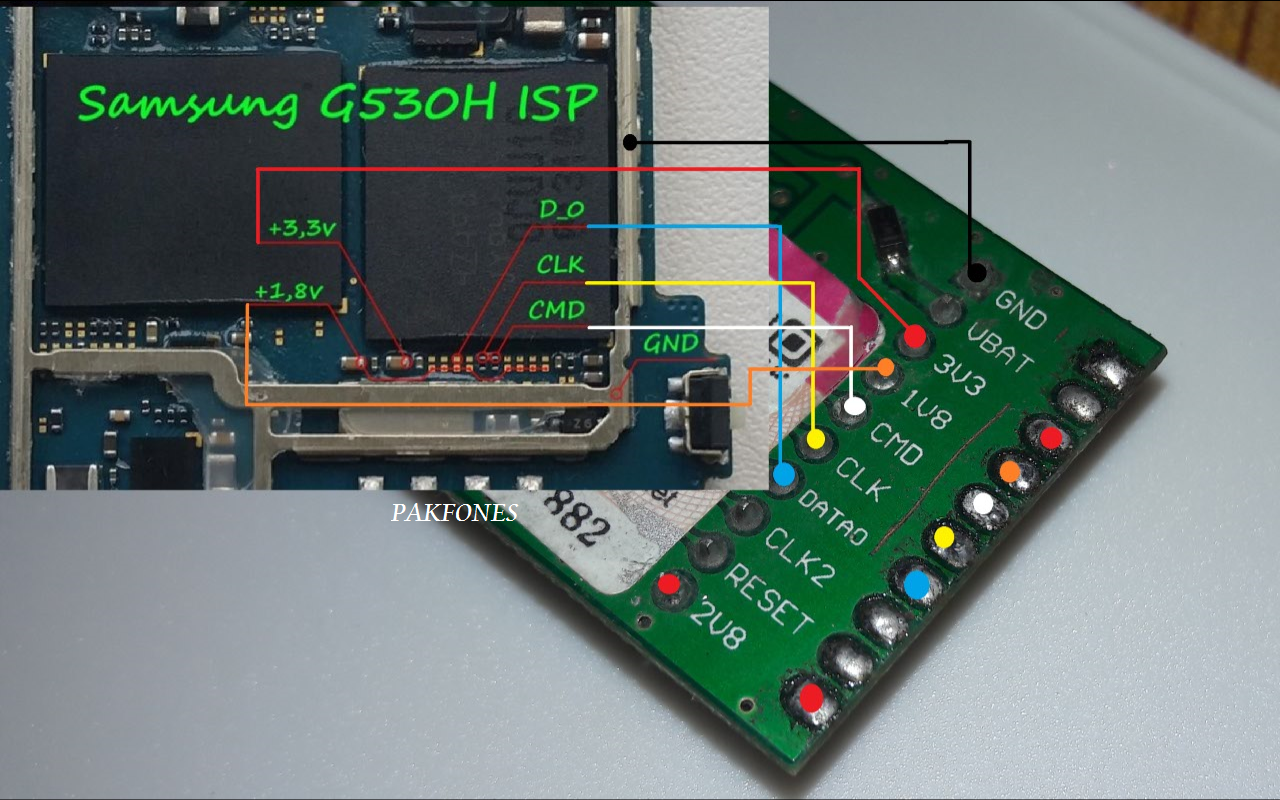

可以利用ATF 設備來做這個eMCC pin腳掃描.

必須要了解一個狀況 如果只要讀取EMMC 必要腳位為

VDD 正極供電

VSS 接地

上面簡單. 所以重點在於下面三個腳位

CLK (Clock)

CMD (Command)

DO (SPI Serial Data Out )[MISO]

可能支援的手機 Qualcomm, Exynos, Marvell, Broadcom based Phone

以下翻譯自 http://www.gsmlover.com/advance-box/196815-atf-emmc-test-pin-finder-tutorial.html

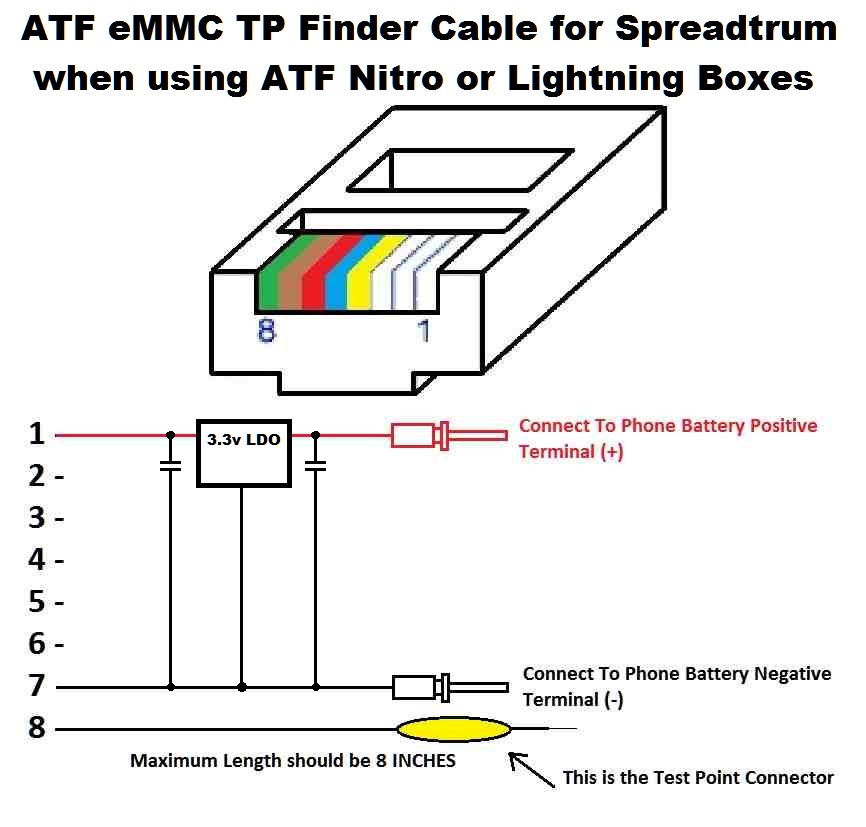

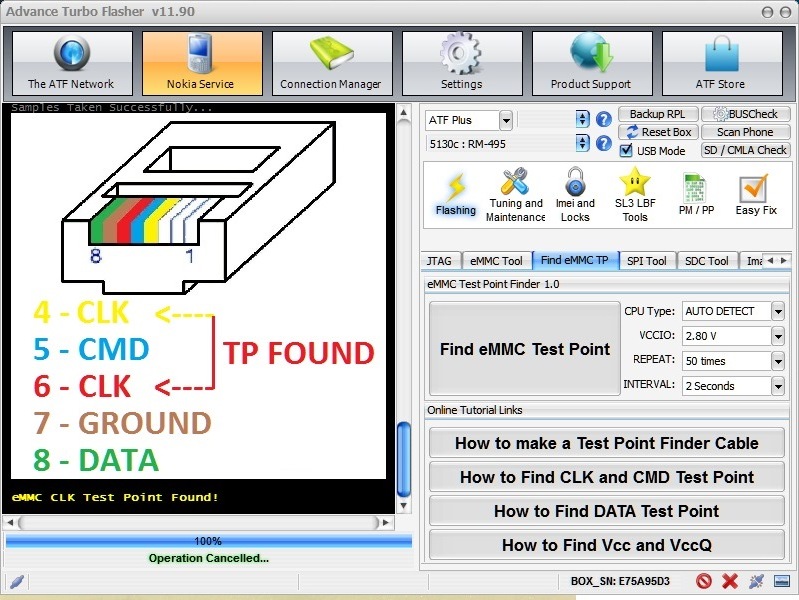

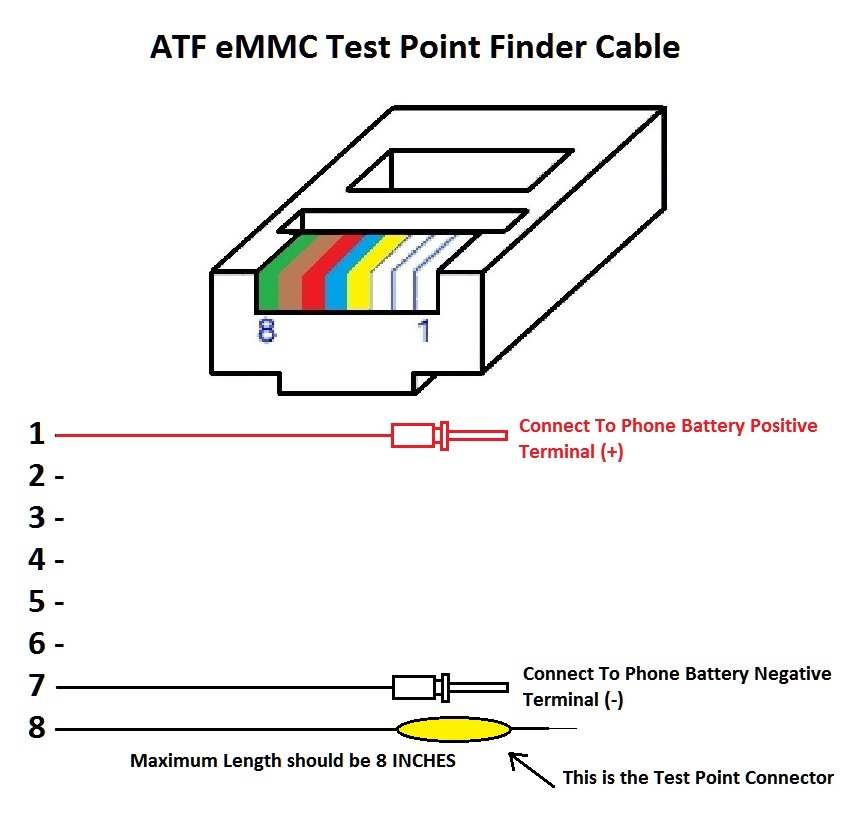

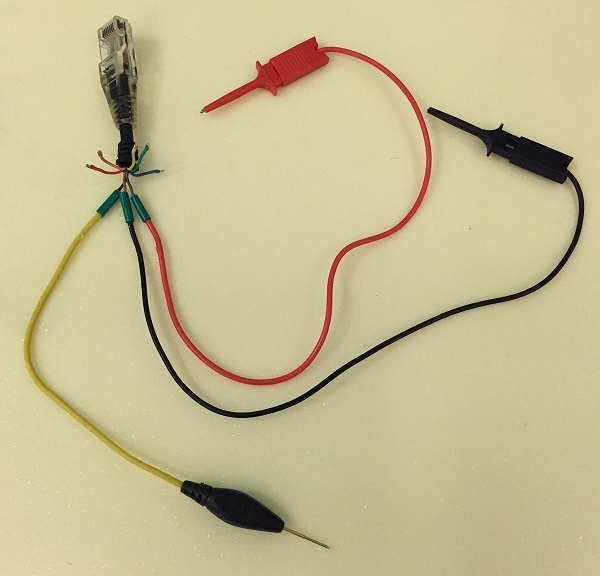

ATF 設備接口為 RJ 45口.先準備與探針連接, 8號線為測點棒.

TP Cable for ATF Nitro / Lightning for Spreadtrum Based Phones

簡單 Spreadtrum TP 尋找線纜 for ATF Nitro and Lightning

怎麼找 CLK and CMD

*請拿起筆記並遵守上面的項目步驟嘗試尋找CLK/CMD

1.請確認有確實且正確接上正極與負極

2.確保電源按鈕始終按壓

3.請勿將USB連接到手機

3.在PCB上每個可能的位置至少2次嘗試

4.不要在電阻上施加太大的力量!

5.並非所有手機都在PCB上都有暴露EMMC EMCP CLK或CMD腳位。

因此也不是所有的手機都支援這種腳位尋找方法。

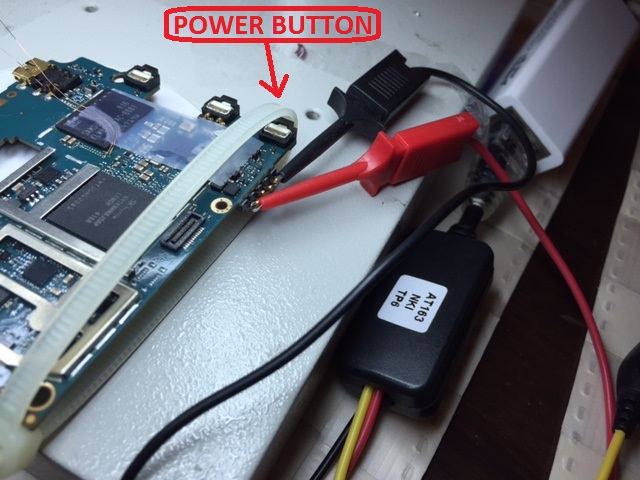

步驟一

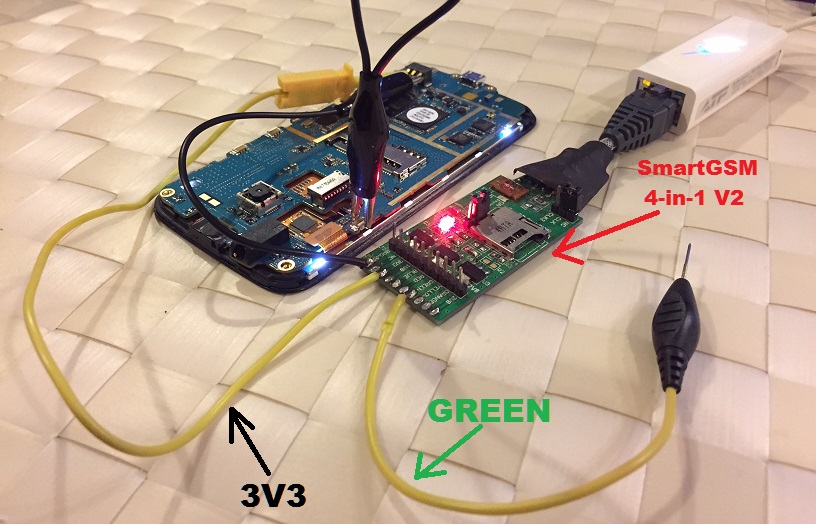

先將手機電源掛載後之後使用橡皮筋或其他方法長按電源按鈕

第二步

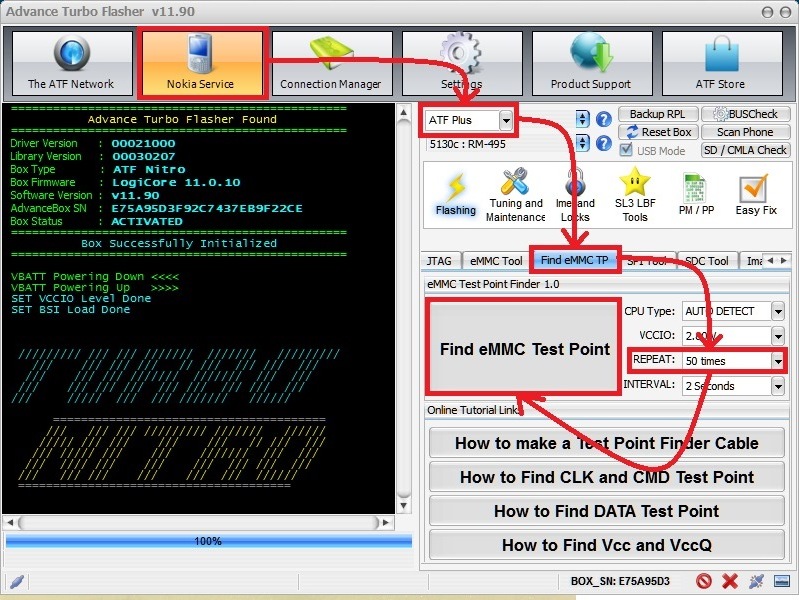

為方便起見,設置ATF軟體,如REPEAT和INTERVAL

REPEAT <—TP Finder將自動循環次數

INTERVAL <—TP Finder延遲秒數

第三步

將測試點PIN連接到eMMC區域周圍電話PCB上的電阻/ 或焊盤。

等待消息「請檢查其他位置…」顯示時候,然後再嘗試其他TP位置

在ATF BIG Chrome Box上,當綠色LED熄滅時,更改TP位置

在ATF Nitro / Lightning Box上,當藍色LED熄滅時,更改TP位置

在本例中,嘗試了所有標有RED的位置

不要嘗試EMMC旁的電容,他永遠不會連接CLK和CMD

電容器顏色為棕色

電阻器顏色為黑色

僅適用於eMMC區域周圍的電阻和測試點

當找到正確的測試點時,您將在下面看到類似的消息。

該消息還會顯示ATF RJ-45 Socket的PINOUT,用於正確連接發現的測試點。

如果在eMMC區域周圍找不到測試點,可以嘗試在CPU區域周圍尋找。

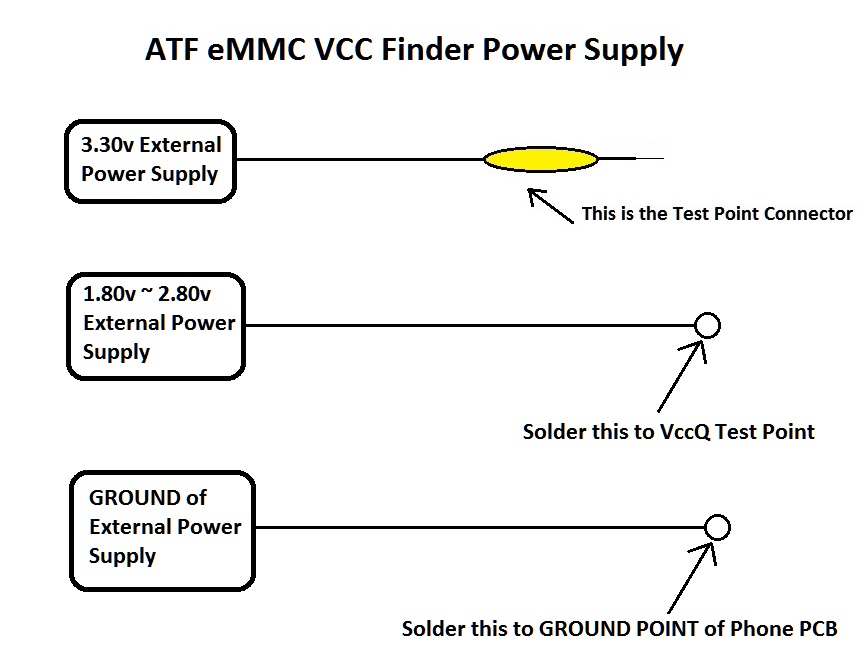

第四步:如何找到VccQ

在嘗試找VccQ之前,請注意以下訊息:

1.您必須首先使用第二步找到CMD引腳

找到CMD引腳分配時,VccQ始終位於CMD電阻測試點的另一側。

如果您想為VccQ找到更好的位置,以方便焊接,那麼您可以在連續性上使用Multitester。測試並檢查eMMC周圍的哪些電容器會在「VEEQ測試點」測試時「BEEP」

CMD電阻的對面。

以下是使用針對CMD電阻器上的VccQ測試點的連續性測試發現的其他VccQ位置的範例。

對於VccQ的電壓值,可以使用1.80V或2.80V。

如果您想知道要使用的精度電壓,則可以使用多功能直流電壓測試來檢查

是當USB電纜連接到PCB時,VccQ獲得的實際電壓。 有時電壓

出現不到5秒鐘,所以一定要抓住它,請別人連接USB

將紅色和黑色插腳定位在電話PCB上。

第五步:

如何找到Vcc

<<<對於基於高通的手機,您不需要VccQ和VCC >>>

<<<只需要將USB電纜連接到電話PCB >>>

<<<如何查找數據測試點>>>進入步驟5

不要使用步驟中的TP電纜來查找VCC。

尋找VCC需要您可以使用另一個TP電纜

eMMC接外接電源

您需要使用3.30v上的TEST POINT PIN來準備外接電源像這樣:

逆向JTAG 腳位

翻譯轉載自 http://www.100randomtasks.com/jtag-pin-finder

維多利亞警察局 -數位鑑識部聯繫詢作者,是否知道一種方法來逆向分析手機上的JTAG 協議腳位.

這樣就跳過系統密碼與保護取得完整手機內部的資料.

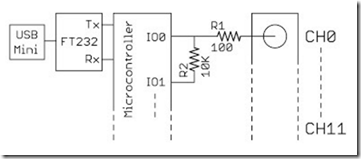

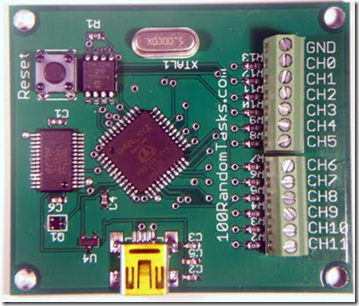

硬件非常簡單 作者使用了一個Parallax Propeller微控制器連接到一個FT232 USB 。

選擇了Propeller,因為它很容易通過USB編程和調試,以及它有28個空閒引腳用於接口。與手機的接口是為了電流限制目的,與被測試的引腳串聯的不超過100歐姆的電阻器。此外,一個10K電阻從每個通道引腳連接到一個自由IO引腳。這允許獨立地將未使用的通道引腳拉高或拉低。由於嗅探器有12個通道,24個IO引腳連同2個用於UART,2個用於32K EEPROM,共有28個使用引腳和4個空閒引腳。

用其他微處理器也很容易達成這樣架構。

軟件是單元的核心。其核心是用於測試的組合陣列。我花了一些時間研究組合,看不成功的算法生成可能的組合。我發現很多網站描述了可能的組合的總數,在我的情況下,我需要可能12行的4行組合的數量,順序很重要。這總共是11880可能的組合。我找到一個網站(鏈接到這裡)列出了所有的組合為我,並有一個方便的選項,將其保存為一個文件。所有剩下要做的就是寫一個小的VisualBasic.NET程序來解析文件,並以Propeller可用的二進制格式保存數據。由於我有12個通道,每個組合項將適合一個半字節。因此,每個組合消耗2字節的存儲器,並且由於存在11880個組合,需要總共23,760個字節來存儲在Propeller上的所有可能的組合。因此對於第一組合(0,1,2,3) – 字節0 = 0x01,字節1 = 0x23。這就是為什麼我選擇12行,而不是更多。當您添加更多行時,可能的組合呈指數增長。例如:13行 – 17160,14行 – 24024,15行 – 32760,16行 – 43680.由於螺旋槳有32K RAM在船上,12行的存儲器是它可以直接保存的最多。

固件的基本操作如下:

– 從內存加載第一個組合

– 將輸出的TCK,TMS,TDI通道引腳和TDO引腳設置為加載組合指定的輸入。

– 將所有通道10K電阻設置為上拉,以防止浮動引腳。

– 重置設備TAP。

– 掃描可能的設備。如果未檢測到設備,請加載下一個組合。

– 如果ID命令已知,請將ID命令發送到設備並讀回ID代碼。

– 如果ID命令未知,請重置設備,並直接移至Shift-DR狀態並讀取ID代碼。

– 如果ID代碼等於0xFFFFFFFF或0x00000000,則丟棄該組合併加載下一個組合。

– 如果發現可能有效的代碼並且已知ID命令,則在重置後直接重新讀取ID代碼

確認代碼匹配。如果它們不匹配,則丟棄組合併加載下一個組合。

如果它們匹配,請保存組合和ID代碼。

– 如果發現可能有效的代碼並且ID命令未知,請保存要在其後列出的組合和ID代碼

所有組合都已嘗試。

– 一旦嘗試了所有組合,列出所有可能的組合。

移動到和離開各種TAP狀態的細節可以非常容易地在線找到,因此我不在這裡討論TAP控製或基本JTAG操作的細節。

添加到固件的一個附加功能是輸入要使用的未知通道的數量。通過這樣做,固件將跳過包括未使用的任何通道的任何組合。這將根據使用的通道數加快搜索過程。

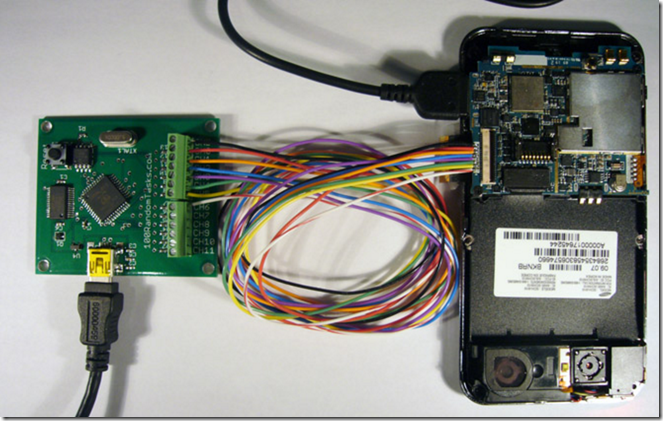

JTAG Pin Finder連接到三星手機之一

JTAG部分集中在設備中包含的ID字。根據IEEE 1149.1規範,ID命令是可選的,但大多數(如果不是所有)製造商實現該命令。在復位TAP之後,ID代碼自動加載到數據寄存器中。如果將TAP移動到Shift-DR狀態,則可以輸出ID代碼。

這是固件在不使用指令寄存器的情況下搜索可能的組合的方式。這種方法的缺點是,它可能導致找到多個組合。但是,通過檢查找到的組合,您可以推斷要聚焦的引腳。如果你看看右邊的圖像,你會看到固件找到6種可能的組合。這是在上面顯示的手機上。您可以看到TCK和TDO引腳在所有組合上是相同的,並且TMS對於6個組合中的3個是相同的,這將是一個好的猜測,它是正確的引腳。最後,TDI引腳是通道0,4或6.因此,從完全在黑暗中與未知標頭,固件已經將選項減少到只有3。

這是未知設備的搜索選項,向下滾動到下一部分以查看固件如何解析

找到未知引腳的最好方法是使用ID命令。為了以這種方式進行搜索,需要知道兩件事:指令寄存器的長度和ID命令值。這兩個都可以在邊界掃描描述語言文件或BSDL文件中找到。除了這兩個要求之外,BSDL文件還將包含ID代碼值。這是偉大的,因為當固件找到有效的組合時,它增加了另一個級別的置信度。

在右邊的示例中,三星SCH-i910手機使用PXA312處理器。在線搜索後,BSDL文件指定了11位的指令寄存器寬度,ID命令為0x04,ID代碼為0x2E649013。

將兩個要求插入軟件並開始搜索,得到的組合如右所示。正如你可以看到的ID代碼是確切的,只有一個有效的組合找到,這也是正確的。

ㄝㄚ

ㄝㄚ