文章摘要

本文介紹如何使用 ProcessDump 記憶體鏡像工具來獲取密碼框中的隱藏密碼。當傳統的「星號查看工具」失效時,透過 Dump 進程內存並搜尋特徵字符串的方式,可以成功提取到原始密碼。此技術廣泛應用於數位鑑識與資安研究領域。

轉載聲明:本文已獲得 MicroPest(中國數位鑑識專家)同意轉載。原文發佈於 2020-05-11。

前言:攻防的雙向思維

攻防本身就是雙向,想做好防,不曉得攻,那就是做得不到位;攻,不知道核心手法,那也是做得不全面。難矣。

— MicroPest

《Dump進程內存鏡像並查找字符串工具》一文引發了眾多讀者的迴響,給予了很高的評價。應廣大讀者的要求,本文來介紹一個「獲取密碼框中密碼」的實例,這也是開發這個工具軟件的初衷原因。

設計初衷:為何需要記憶體鏡像工具

在一些程序的密碼框中,密碼通常以星號顯示。我們怎麼獲取這些隱藏的密碼呢?

傳統方法:星號查看工具

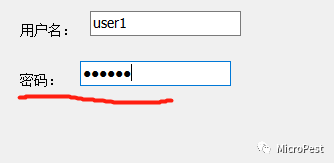

通常我們會使用「星號查看工具」來查看密碼框中的密碼:

從圖中可以看到這個密碼框中的密碼是「123456」,圓滿輕鬆地獲取到了密碼。但也有失靈的時候…

從上圖看到,「星號查看工具」沒有獲取到正確的密碼,只是隨便給出了窗口的標題。這種情況下應該怎麼獲取到呢?

下面,輪到記憶體鏡像工具大發神威…

ProcessDump 記憶體鏡像工具使用教學

步驟一:加入特徵字符串

首先,我們在登陸密碼框中的密碼後面加上「iloveyou」這樣帶特徵性質的字符串(可以是你定義的任何特徵串):

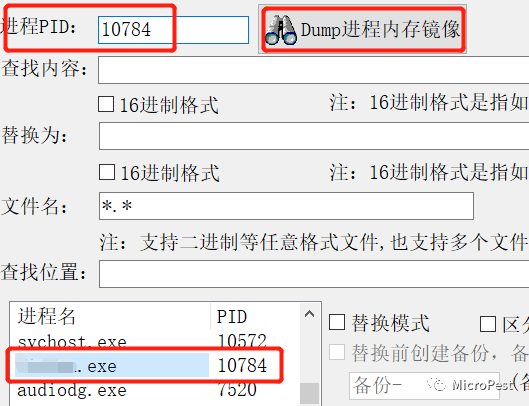

步驟二:獲取進程 PID

運行程序獲取這個登陸程序的進程 PID:

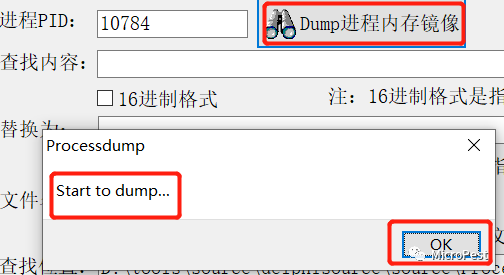

步驟三:Dump 進程記憶體鏡像

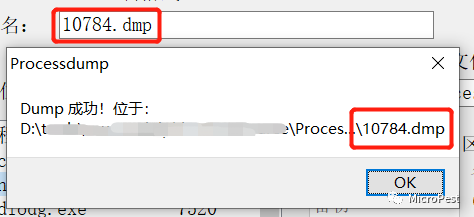

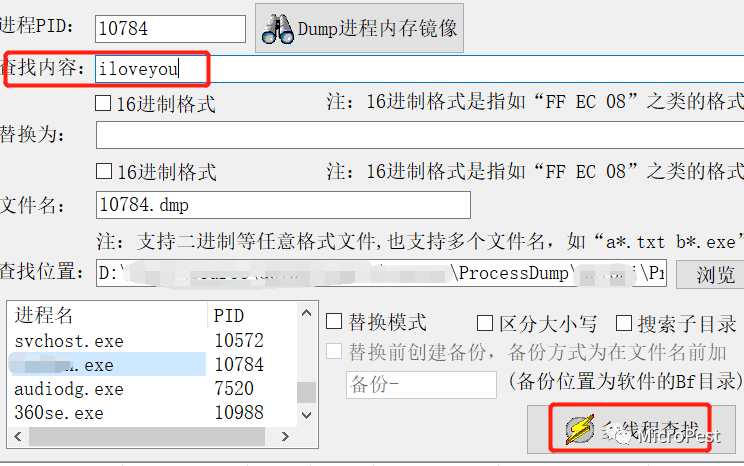

進程 PID 是 10784,使用「Dump進程內存鏡像」功能獲取此登陸程序的記憶體鏡像:

出現此提示時意味著已成功將此進程的記憶體鏡像寫到以進程 PID 命名的文件 10784.dmp 中:

步驟四:搜尋特徵字符串

在「查找內容」處輸入我們設定的特徵串「iloveyou」。因為是字符串,所以就找字符串;如果是 16 進制,就要勾選 16 進制格式及填寫方式。按「多線程查找」在 10784.dmp 鏡像中進行查找:

步驟五:分析搜尋結果

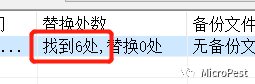

結果出來了,找到了 6 處,我們要一一查看,以確定哪一處是密碼:

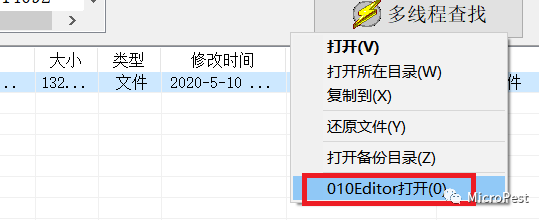

這是選用「010 Editor」工具打開 10784.dmp 文件,查找出現字符特徵串的地方:

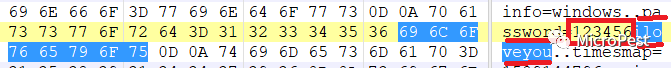

✅ 成功!如圖發現了 password 字樣,後面跟著「123456iloveyou」,所以除去特徵串,我們知道這個登陸程序的原始密碼為「123456」!

通過這種方法,我們獲取到了「星號查看工具」沒辦法獲取到的密碼!

總結與實戰價值

這個實例雖然簡單,但值得仔細回味。它具有很強的普遍性與實用性價值:

- 在數位鑑識實戰中,很多場景會遇到密碼框密碼的情況

- 開創性地拓展了獲取密碼的方式,技巧性很強

- 可應用於資安研究、惡意程式分析、鑑識取證等領域

關於 MicroPest

本文作者 MicroPest 為中國數位鑑識專家,這個工具不提供免費使用,如有需要請聯繫原作者。

微信掃一掃可關注 MicroPest 公眾號

相關數位鑑識服務

OSSLab 提供專業的數位鑑識與資料救援服務,包括:

- 加密硬碟解密與資料救援

- 企業級儲存設備鑑識分析

- 勒索病毒資料恢復